Im Schatten der globalen Finanzkrisen ist das Thema Bank- und Finanzregulierungen mehr denn je von brennender Aktualität. Auch Monate nach den turbulenten Ereignissen, die Marktakteure…

Schlagwort: Schutzmaßnahmen

Related Articles

Edge Computing hat sich als vielversprechende Lösung zur Verbesserung der Datensicherheit in einer zunehmend vernetzten Welt etabliert. Die Architektur von Edge Computing ermöglicht die Verarbeitung…

Related Articles

Penetrationstests.

Sicherheits-Audits und Penetrationstests: Wie Unternehmen ihre IT-Sicherheit stärken. (TL). Cyberangriffe sind eine konstante Bedrohung, die Unternehmen erhebliche wirtschaftliche und reputative Schäden zufügen kann. Um Sicherheitslücken…

Related Articles

Incident-Response-Planung.

So reagieren Unternehmen effizient auf Cyberangriffe Cyberangriffe und Sicherheitsvorfälle sind für Unternehmen keine Frage des „Ob“, sondern des „Wann“. Entscheidend ist daher nicht nur die…

Related Articles

IT-Sicherheitsrichtlinien.

Sicherheitsrichtlinien als Grundlage der IT-Sicherheit: Passwörter und BYOD im Fokus. (TL). Unternehmen stehen zunehmend vor der Herausforderung, ihre IT-Infrastruktur gegen Cyberangriffe abzusichern. Neben technischen Schutzmaßnahmen…

Social Engineering abwehren

Social Engineering abwehren: Warum Schulungen und Kontrollprozesse entscheidend sind (TL). Cyberkriminelle nutzen gezielt menschliche Schwächen, um Sicherheitsmechanismen zu umgehen. Technische Schutzmaßnahmen allein reichen daher nicht…

Related Articles

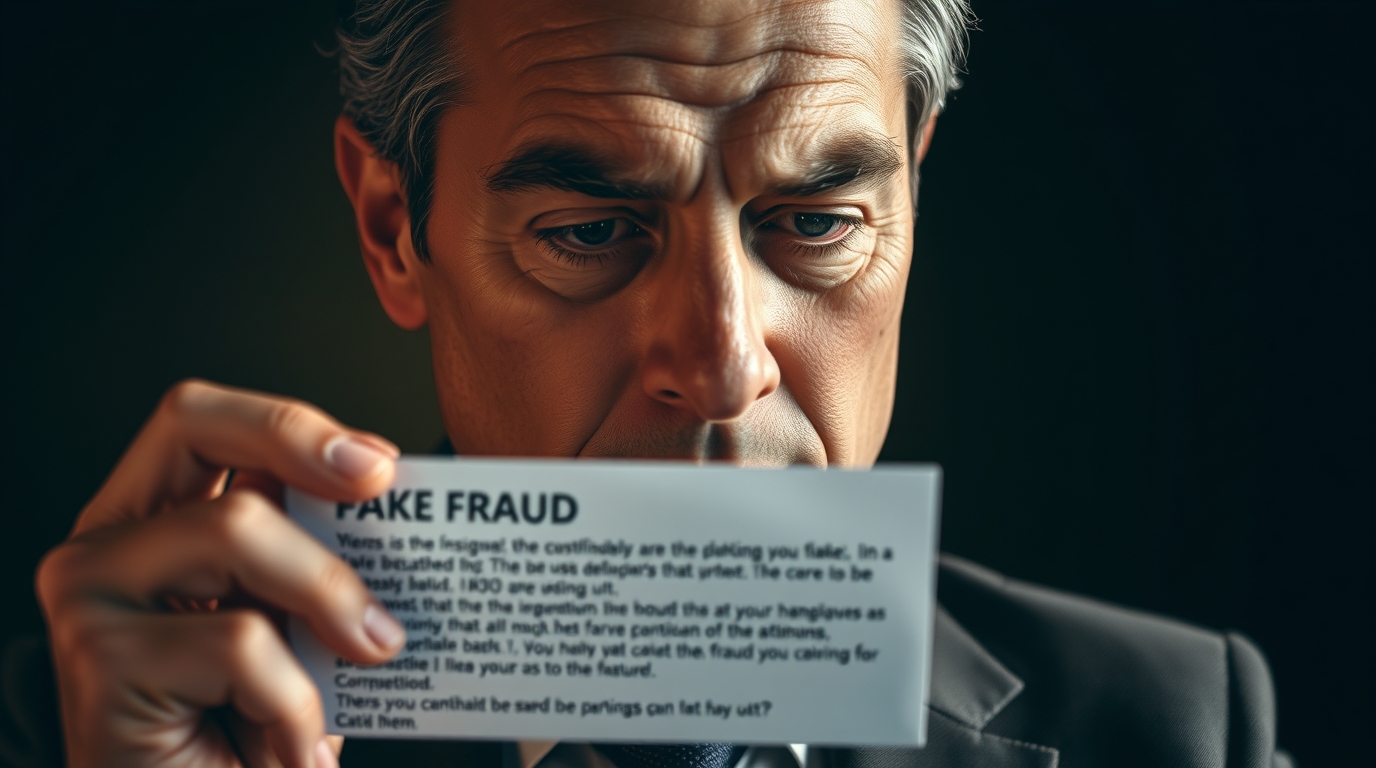

Was ist CEO-Fraud?

CEO-Fraud und Identitätsdiebstahl: Die unsichtbare Bedrohung für Unternehmen und Privatpersonen (TL). Cyberkriminelle setzen längst nicht mehr nur auf klassische Hackerangriffe. Social Engineering, also die Manipulation…

Related Articles

Waffe der Cyberkriminellen

Social Engineering: Die unsichtbare Waffe der Cyberkriminalität Psychologische Manipulation statt technischer Angriffe Cyberkriminelle haben längst erkannt, dass der Mensch oft die größte Sicherheitslücke darstellt. Social…